在当今数字化商业环境中,微服务架构已成为构建大规模、高可用性应用系统的基石。随着服务数量的爆炸式增长和分布式部署的复杂性提升,传统的集中式监控与安全手段已捉襟见肘。一套面向商业大规模微服务的分布式监控系统,并整合专业的安全系统监控服务,已成为保障业务连续性、数据安全与系统稳健运行的核心基础设施。

一、 分布式监控系统:微服务体系的“神经系统”

大规模微服务架构的核心特征在于其分布式、松耦合和动态性。一个有效的分布式监控系统必须能够全景式地洞察这一复杂生态。

- 多层次、全栈可观测性:

- 指标监控:实时收集并聚合每个服务的性能指标,如QPS(每秒查询率)、延迟、错误率、CPU/内存使用率等。利用Prometheus、VictoriaMetrics等时序数据库,结合Grafana进行可视化,形成动态仪表盘。

- 链路追踪:通过集成Jaeger、Zipkin或SkyWalking,对跨服务的单个请求进行全链路跟踪。这能精准定位性能瓶颈和故障点,是理解复杂服务间依赖关系的关键。

- 日志聚合:将分散在各个容器和节点上的应用日志、系统日志集中收集到如Elasticsearch、Loki等中心化平台,通过Kibana或Grafana进行高效的检索与分析,便于事后复盘与审计。

- 自适应与智能化:

- 系统应具备自动服务发现能力,能够动态识别新部署或扩缩容的服务实例,并立即将其纳入监控范围。

- 结合机器学习算法,对历史监控数据进行分析,建立动态基线,实现异常行为的智能检测与预警,而不仅仅是基于静态阈值的告警,从而减少误报,提前发现潜在风险。

- 高可用与低开销:

- 监控系统自身必须采用分布式、高可用设计,避免成为单点故障源。数据采集与传输应经过优化,对业务服务的性能影响(即“可观测性税”)降至最低。

二、 安全系统监控服务:主动防御的“免疫系统”

在微服务环境下,攻击面呈几何级数扩大。安全监控不再仅仅是边界防护,而需深入到每一次API调用、每一个容器内部。

- 纵深防御监控体系:

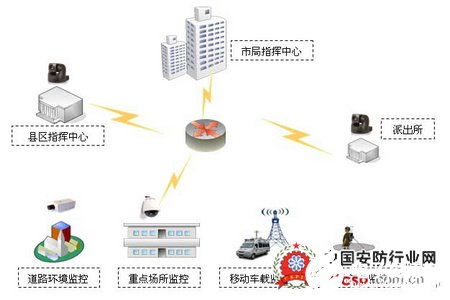

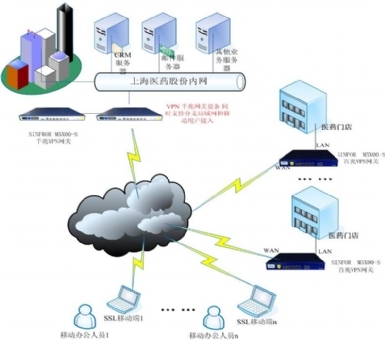

- 网络层安全监控:监控东西向(服务间)和南北向(用户到服务)流量,检测异常连接、端口扫描、DDoS攻击等。利用服务网格(如Istio)的mTLS和策略能力,可视化并控制服务间通信。

- 身份与访问监控:集中审计所有服务的认证(Authentication)和授权(Authorization)日志,实时发现异常的凭证使用、权限提升或Token盗用行为。

- 运行时安全监控:在容器或主机层面,监控文件系统异常改动、可疑进程行为、特权容器执行等,防范漏洞利用和内部威胁。

- 依赖与供应链安全监控:持续扫描镜像仓库和代码库,识别第三方库、基础镜像中的已知漏洞(CVE),并评估许可证风险。

- 威胁情报与实时响应:

- 集成外部威胁情报源,将监控数据与最新的攻击模式、恶意IP/域名进行关联分析。

- 建立安全事件统一管理平台(SIEM/SOAR),将分散的安全告警进行关联、去重和优先级排序,并能够自动化或半自动化地执行预定义的响应剧本,如隔离受损容器、吊销访问令牌等,实现从“检测”到“响应”的闭环。

- 合规性与审计:

- 监控配置的持续合规性检查,确保安全策略(如网络策略、密码策略)被正确实施且未被篡改。

- 记录所有与安全相关的事件,生成符合GDPR、PCI-DSS、等保2.0等法规要求的审计报告。

三、 监控与安全的融合:构建一体化可观测性平台

未来的趋势是打破监控与安全的壁垒,构建统一的可观测性平台。

- 数据关联分析:将性能指标下降与同一时间段内出现的安全告警(如异常登录后某服务CPU飙升)进行关联,可能揭示出正在发生的攻击行为(如加密挖矿)。

- 统一的上下文:在调查一个性能问题时,工程师能快速查看相关服务的安全状态和近期的访问日志;反之,调查安全事件时,也能立即了解受影响服务的性能表现和拓扑关系。

- 协同响应机制:当安全系统检测到确切的入侵时,可以自动触发监控系统对受影响服务进行深度性能剖析和日志抓取,同时可能触发负载均衡器将流量从受损实例引开。

###

对于运行商业大规模微服务的企业而言,一个强大的分布式监控系统与一个深入、主动的安全监控服务,犹如鸟之双翼、车之两轮,缺一不可。它们共同构成了系统稳定与数据安全的双重保障。通过采用云原生技术栈、拥抱自动化与智能化,并将运维监控与安全监控深度融合,企业才能在这个动态且充满挑战的数字世界中,确保业务敏捷创新的筑牢自身的安全防线,赢得客户的持久信任。